Dans l’article précédent, nous avons brièvement abordé la

dangerosité des attaques par phishing : Un utilisateur ouvrant un document

office (ou tout autre document) peut sans le savoir donner le contrôle de son

ordinateur à un hacker.

Nous écrivons cet article pour vous montrer la preuve de l'incapacité des anti-virus et anti-spam traditionnels à détecter les

attaques ciblées.

Pour les besoins de cette expérience, nous créons un fichier

Excel contenant une macro malicieuse et nous l’envoyons par email (ici Gmail) à

notre victime :

Comme vous pouvez le constater, Gmail et Avast ne détectent

pas le caractère malicieux de ce document Excel.

La victime a reçu l’email contenant

notre fichier piégé :

La version de base de l’anti-spam de Google ne protège donc

pas contre les attaques ciblées par phishing.

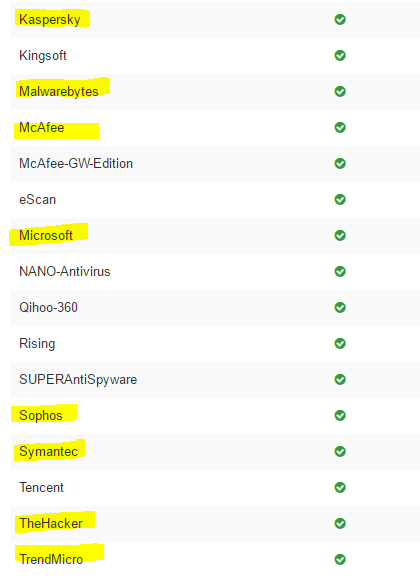

Nous demandons ensuite à 56 antivirus d’analyser ce fichier.

Seuls 3 anti-virus repèrent le malware :

Les anti-virus les plus utilisés en entreprise ne détectent aucune menace :

Pourtant, dès que le document est ouvert par la victime, le

hacker prend automatiquement le contrôle de son ordinateur :

Ayant le contrôle de l’ordinateur, le hacker en profite pour récupérer les mots de passe présents sur l’ordinateur grâce à un petit script bien connu des hackers:

La pêche a été bonne : 76 mots de passe!

Comment se défendre

face aux attaques ciblées?

Défense personnelle :

Lorsque vous recevez des emails étranges, réfléchissez bien avant

de cliquer sur les pièces jointes.

Si vous désirez savoir si le fichier est malicieux ou non, le

mieux est de l’analyser à l’aide d'un des nombreux services

de « sandboxing » disponibles sur internet.

Ici, la « sandbox » mise à disposition du public par le site https://www.hybrid-analysis.com/ nous indique que notre fichier est suspect :

En effet, ce dernier contient une macro

qui exécute une commande powershell lorsque le fichier est ouvert.

Une fois la

commande exécutée, un programme malveillant s'installe et permet au hacker de garder le contrôle de votre ordinateur de

manière perpétuelle.

Défense en entreprise :

Si vous avez un parc informatique à gérer, vous ne pouvez

pas demander à vos utilisateurs d’analyser leurs pièces jointes suspectes dans

une sandbox sur internet.

Vous devez mettre en place des solutions de défenses

capables d’analyser automatiquement tout fichier entrant dans votre réseau que

ce soit par emails, téléchargements, etc.

La détection par réputation de fichier n’est plus suffisante

face aux attaques ciblées. En effet, si un malware n'a jamais été vu ailleurs, vos solutions n'utilisant que des techniques de détections par réputation ne l'arrêteront pas.

Pour détecter et stopper les malwares inconnus/ciblés, il vous

faudra payer un supplément à vos fournisseurs de solutions de sécurité afin de

profiter de leurs services d’analyse de fichiers en « sandbox ».

Ces solutions de «sandboxing » sont les seules capables d’identifier

les fichiers malicieux spécialement conçus pour vous attaquer.

Sandboxing aux niveaux

des firewalls :

Les solutions de « sandboxing » aux niveaux des

firewalls analyseront votre trafic réseau à la recherche des fichiers

téléchargés par vos usagers sur internet. Chaque fichier sera analysé par le firewall

avant d’être transmis à vos usagers. Si le fichier a un comportement suspect,

le téléchargement est annulé.

Ci-dessous, le module

Wild Fire utilisé par les firewalls de Palo Alto :

Ce fichier a été analysé en « sandbox » et son caractère malicieux a été détecté avant même que l’utilisateur n’ait pu le

télécharger sur son ordinateur.

Sandboxing aux niveaux

des anti-spams :

Ci-dessous, le module Targeted Attack Protection (TAP)

offert par la solution anti-spam proofpoint :

Ci-dessus, 4 emails contenant un lien vers un malware ont

été envoyés à 4 employés. Le lien vers le malware n’était pas malicieux au

moment de l’envoi (technique de hacker pour passer à travers les solutions

anti-spam). Proofpoint a donc laissé passer les emails.

Nous observons que le

caractère malicieux a été détecté lorsque les utilisateurs ont cliqués sur le

lien piégé (grâce à sa fonction URL Defense, Proofpoint peut tracker et analyser les liens ouverts par les utilisateurs). Proofpoint n’a pas pu arrêter l’attaque, mais il vous informe que

des utilisateurs ont cliqué sur un lien délivrant un malware.

Il est possible d’observer le comportement du malware en

cliquant sur le bouton « Sandbox Analysis » :

Ces informations vous serviront pour faire l’inventaire de vos

systèmes compromis. Pour cela, des solutions comme Carbon Black et Crowdstrike

peuvent vous aider.

Analyse forensique à grande échelle :

Aucune solution anti-spam et firewall ne sera 100% efficace. Si un hacker réussit à

prendre le contrôle de nombreux postes informatiques, il vous faudra comprendre ce que le hacker a fait dans votre environnement.

Des solutions comme Carbon Black ou Crowdstrike permettent

de comprendre rapidement ce que le hacker a fait après qu’un de vos usagers ait

cliqué sur un fichier piégé :

Ci-dessus, nous observons que la messagerie Outlook

contenait un email avec un lien malicieux. L’usager a cliqué sur ce lien, ce qui a

ouvert une fenêtre de téléchargement internet explorer. Un fichier Acrobat Reader (PDF)

piégé a ensuite été téléchargé et ouvert par l’usager. Lors de son ouverture, le

fichier PDF malicieux a modifié des registres et exécuté des commandes malicieuses à l’aide de PowerShell :

Sans des solutions comme Carbon Black ou Crowdstrike l’intervention

forensique nécessaire pour comprendre ce qui s’est passé sur vos systèmes peut

s’avérer longue et extrêmement couteuse. Ces solutions peuvent

sauver votre entreprise en cas de hack.

Nous espérons que cet article vous aura fait comprendre que

pour se protéger des attaques ciblées il vous faudra investir dans des

technologies qui vont au-delà des simples firewalls, anti-spam et anti-virus.

Dans des articles à venir nous vous présenterons d'autres solutions et techniques pour détecter et stopper les meilleurs hackers.

Pour plus d’information :

Des questions concernant cet article?

N’hésitez pas à laisser un commentaire pour en faire profiter tout le monde.

Vous pouvez aussi nous joindre à ce courriel : info@oppidumsecurity.com

Ou nous parler via notre site internet :

https://oppidumsecurity.com/